Введение в VLAN и уровни модели OSI

- 05 сентября 2024 19:07:31

- Отзывов: 0

- Просмотров: 5461

-

Недавно был задан вопрос: «Как можно объяснить VLAN простыми словами?» Дать на него точный и понятный ответ не так уж и просто. Сетевые технологии сами по себе являются сложной областью, и донести их суть доступным языком — задача не из легких. Однако, давайте попробуем сделать это максимально понятно. Если в процессе что-то останется неясным, не стесняйтесь задавать вопросы в комментариях.

Чтобы по-настоящему понять, что такое VLAN, необходимо сперва разобраться с базовыми сетевыми концепциями, а также изучить структуру модели OSI. Для новичков модель OSI может показаться запутанной настолько, что заставит их задуматься, зачем она вообще существует. Постараемся разобрать эти понятия просто и ясно, сохраняя баланс между практическими примерами и теорией. Для примера используем оборудование Ubiquiti UniFi, но общие принципы VLAN применимы и к любому другому оборудованию.

Основы двоичного кода

Основная задача любого сетевого интерфейса — это передача данных между двумя точками. Компьютеры, по сути, не понимают значения передаваемой информации; вместо этого они работают с простыми сигналами «включено» и «выключено», которыми передаются единицы и нули двоичной системы. Например, данная веб-страница — это совокупность двоичных сигналов, переданных через кабели или по беспроводной связи с использованием электрических импульсов или радиоволн.

Как это работает на практике? Давайте разберём этот процесс пошагово.

Представьте, что вы создаёте новую сеть. Хотя это может показаться простой задачей, правильная настройка требует понимания ряда ключевых понятий. Что такое VLAN и зачем она нужна? Какова роль подсетей в сети? Почему эти элементы так важны? К концу статьи вы получите ответы на все эти вопросы. Начнём с рассмотрения модели OSI, как показано на рис. 1.

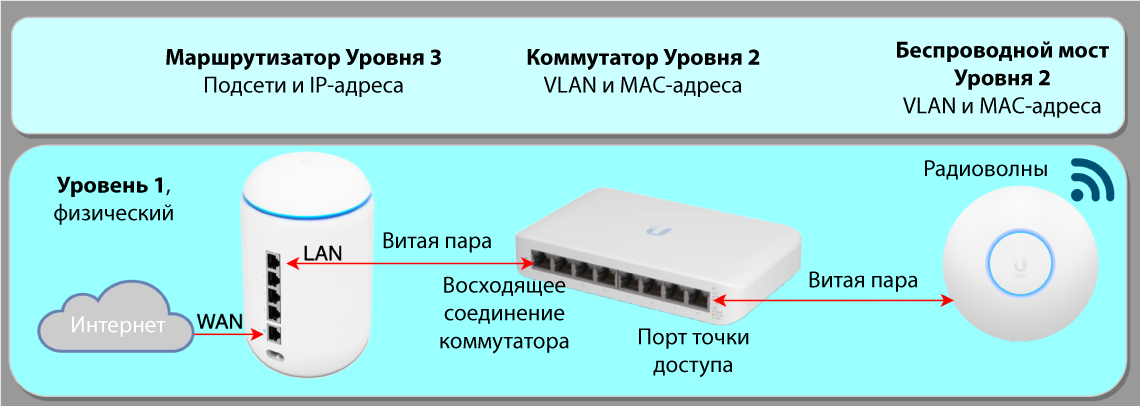

Рис. 1. Уровень 1 — физический. На этом уровне двоичные данные (единицы и нули) передаются через кабели или по беспроводной связи.

Модель OSI: Уровень 1 — физический

Модель OSI — это концептуальная структура, разделяющая сетевые процессы на семь различных уровней. Начнём с самого нижнего уровня — физического.

На первом уровне (физическом) происходит передача и приём необработанных двоичных данных. Это простые единицы и нули, которые передаются в виде электрических импульсов или радиоволн. К физическому уровню относятся такие компоненты, как витые Ethernet-кабели, волоконно-оптические линии, коаксиальные кабели и беспроводные технологии, такие как Wi-Fi. Задача этого уровня — преобразование двоичных данных в сигналы, которые можно передавать через физические носители, и наоборот — из сигналов обратно в двоичные данные.

Физический уровень является основой всей сети. Если соединение на этом уровне будет ненадежным, это может вызвать сбои на всех последующих уровнях. Поэтому стабильное и качественное физическое соединение — это ключ к успешной работе сети. Как только на физическом уровне всё работает должным образом, можно переходить ко второму уровню, где вступают в силу виртуальные сети (VLAN).

Модель OSI: Уровень 2 — канальный уровень

Теперь переходим к канальному уровню (уровень 2), на котором оперируют, такими как коммутаторы, точки беспроводного доступа и MAC-адреса. На этом уровне устройства обмениваются группами двоичных данных, называемыми фреймами. Канальный уровень обеспечивает надёжную передачу данных между устройствами, которые находятся в одном сегменте сети.

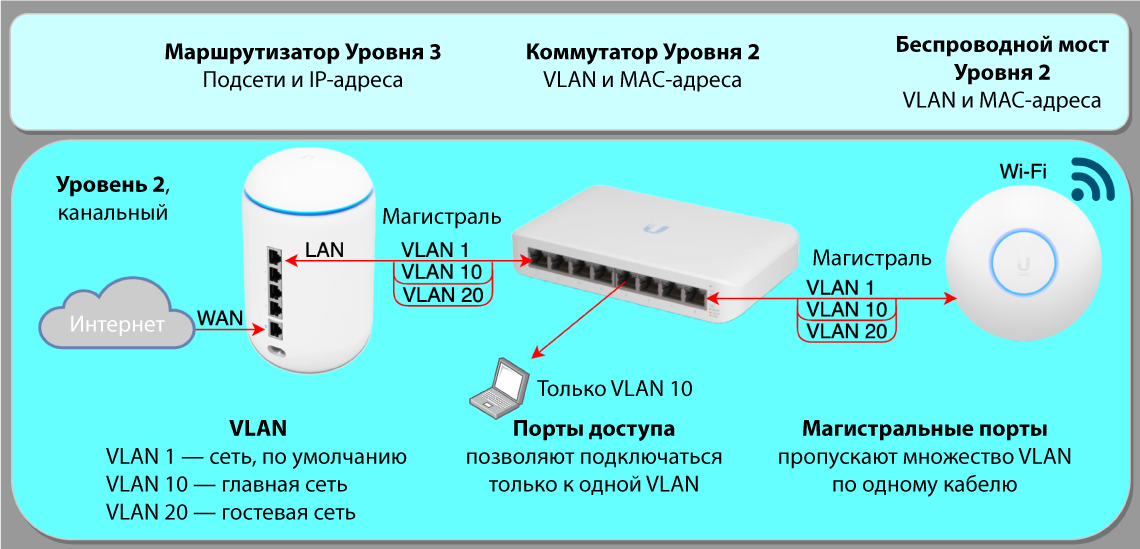

Рис. 2. Уровень 2 — канальный.

Важным аспектом второго уровня является возможность работы с VLAN — виртуальными локальными сетями. VLAN позволяют разделить одну физическую сеть на несколько логически изолированных, при этом все устройства могут быть подключены к одному коммутатору. VLAN позволяют управлять группами устройств, распределять их по отдельным сетям и контролировать их взаимодействие друг с другом.

Виртуальные локальные сети (VLAN) и их роль на канальном уровне

На втором уровне (канальном уровне) устройства можно разделить на различные виртуальные сети, называемые VLAN. Представьте себе это как логическое разделение физической сети на несколько отдельных сегментов, где каждое устройство работает в своей виртуальной сети, даже если все они физически подключены к одному и тому же коммутатору. Это удобно для изоляции групп устройств и управления ими на одном оборудовании без необходимости покупки дополнительных физических коммутаторов.

Например, если вы подключите принтер к порту, который относится к VLAN 20, и компьютер к порту, принадлежащему VLAN 10, они не смогут взаимодействовать напрямую, несмотря на то что подключены к одному коммутатору. VLAN создают логическую изоляцию на уровне 2, что полезно для организации и повышения безопасности в сети. Устройства в разных VLAN не могут обмениваться данными без участия маршрутизатора на уровне 3.

Маркировка трафика VLAN и порты доступа

Когда устройства подключаются к VLAN, их трафик можно метить с помощью тегов VLAN, что позволяет различать, к какой сети принадлежит конкретное устройство. По умолчанию большинство коммутаторов назначают всем портам VLAN 1. Однако, добавив дополнительные VLAN (например, VLAN 10 и VLAN 20), вы можете изолировать устройства внутри одной физической сети.

Существуют два типа портов на коммутаторах — порты доступа и магистральные порты. Порты доступа позволяют подключать устройства только к одной VLAN. Например, ноутбук, подключённый к порту доступа, будет работать только с одной VLAN, к которой присвоен этот порт. Магистральные порты, напротив, используются для передачи трафика нескольких VLAN одновременно через одно физическое соединение. Это позволяет одной линии связи передавать данные сразу для нескольких виртуальных сетей, что сокращает количество необходимых кабелей.

Модель OSI: Уровень 3 — сетевой уровень

Когда мы поднимаемся на третий уровень модели OSI, сетевой уровень, в дело вступает маршрутизация. Этот уровень занимается отправкой и получением данных между разными сетями с использованием IP-адресов. На сетевом уровне устройства могут обмениваться информацией между различными подсетями, а также взаимодействовать с внешними сетями, такими как Интернет.

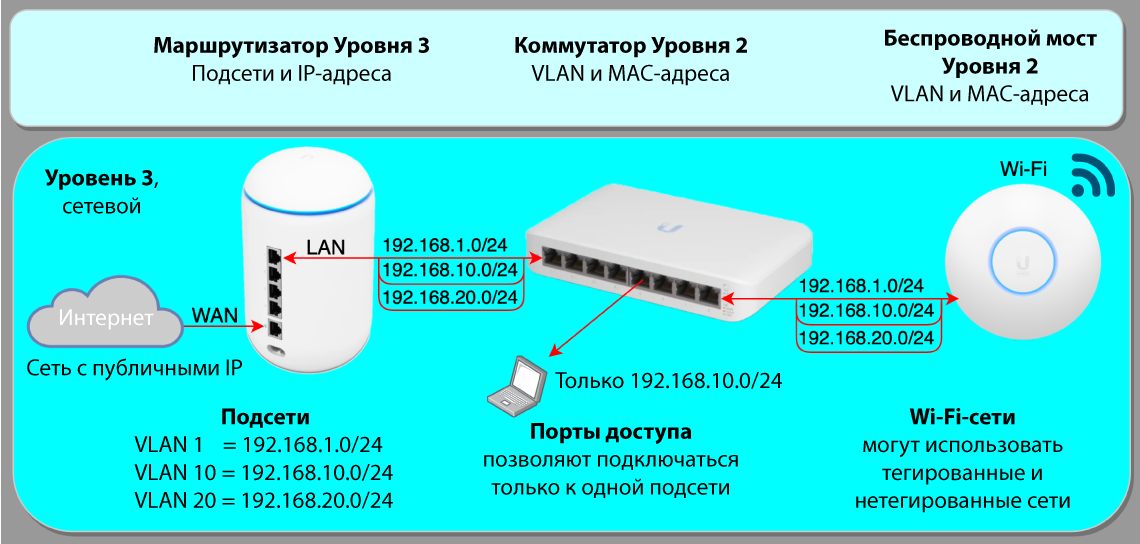

Рис. 3. Уровень 3 — сетевой.

Данные на сетевом уровне передаются в виде пакетов, которые содержат логические адреса (IP-адреса) отправителя и получателя. Если на втором уровне устройства взаимодействуют друг с другом в пределах одной локальной сети (VLAN), то на третьем уровне происходит взаимодействие между разными сетями. Именно на этом уровне маршрутизаторы определяют, куда направить каждый пакет, будь то внутри локальной сети или за её пределы, в глобальную сеть.

Подсети и маршрутизация

Подсеть — это логическая группа устройств, которые могут общаться друг с другом на уровне 3. Подсети определяются диапазоном IP-адресов и обычно соответствуют VLAN на уровне 2. Например, вы можете выделить подсеть 192.168.10.0/24 для устройств в VLAN 10 и подсеть 192.168.20.0/24 для устройств в VLAN 20. Таким образом, каждое устройство в подсети получает уникальный IP-адрес, и взаимодействие между ними может быть ограничено или разрешено с помощью маршрутизатора.

Маршрутизатор играет ключевую роль на третьем уровне, так как он управляет потоком данных между подсетями. Если устройству из одной подсети необходимо отправить данные в другую подсеть, то оно должно пройти через маршрутизатор, который направит трафик в нужную сеть. Это позволяет контролировать взаимодействие между различными группами устройств и обеспечивать дополнительный уровень безопасности, сегментируя сеть.

Преимущества сегментации на уровне 3

Одним из главных преимуществ использования подсетей на уровне 3 является возможность чёткого разделения трафика между различными группами устройств. Это позволяет контролировать, какие устройства могут взаимодействовать друг с другом, а какие нет. Например, если у вас есть чувствительные данные в одной части сети, вы можете ограничить доступ к ним из другой подсети, добавив соответствующие правила маршрутизации и брандмауэра. Это помогает защитить сеть от несанкционированного доступа и повысить общую безопасность.

Кроме того, сегментация сети на уровне 3 облегчает управление трафиком и улучшает производительность сети. В больших сетях, где много устройств и данных, маршрутизатор позволяет эффективно направлять трафик и избегать излишней нагрузки на коммутаторы второго уровня. Это особенно важно в корпоративных сетях, где требуется высокий уровень контроля над сетевым трафиком.

Пример взаимодействия в одной подсети

Рассмотрим пример взаимодействия устройств в одной VLAN и подсети. Допустим, у вас есть ноутбук и принтер, оба устройства находятся в сети VLAN 10 и имеют IP-адреса 192.168.10.25 и 192.168.10.100. Поскольку они находятся в одной и той же подсети уровня 3, устройства могут взаимодействовать напрямую без необходимости в маршрутизаторе. Вы можете отправить документ на печать, просто используя локальную сеть.

Ноутбук отправляет ARP-запрос, чтобы узнать MAC-адрес принтера. Получив ответ, он может отправлять кадры с данными на этот MAC-адрес, и коммутатор доставит их к нужному устройству. Процесс происходит напрямую через сеть уровня 2, без участия маршрутизатора, если устройства находятся в одной подсети и не накладываются ограничения на их взаимодействие.

Взаимодействие между разными подсетями

Теперь представим, что принтер был перенесён в другую VLAN, скажем, VLAN 20, и получил новый IP-адрес 192.168.20.100. Поскольку ноутбук и принтер теперь находятся в разных подсетях, прямое взаимодействие между ними уже невозможно. В этом случае маршрутизатор становится необходимым элементом для обмена данными между устройствами, расположенными в разных VLAN и подсетях.

Когда ноутбук пытается отправить данные принтеру, он направляет пакет на маршрутизатор, который затем маршрутизирует трафик из одной подсети в другую. Это происходит на уровне 3, где IP-адреса устройств используются для нахождения нужного пути. Важно отметить, что в зависимости от правил, установленных на маршрутизаторе, вы можете разрешить или запретить обмен трафиком между подсетями. Это обеспечивает дополнительную гибкость в управлении доступом между различными сегментами сети.

Пример использования маршрутизатора для изоляции трафика

Допустим, у вас есть две подсети: одна используется для основного офиса (192.168.10.0/24), а другая для гостевой сети или IoT-устройств (192.168.20.0/24). При необходимости вы можете настроить маршрутизатор таким образом, чтобы устройства из гостевой сети не могли взаимодействовать с устройствами из основной сети. Это полезно для обеспечения безопасности и предотвращения несанкционированного доступа к внутренним ресурсам компании.

Таким образом, маршрутизатор не только позволяет организовать взаимодействие между подсетями, но и контролирует, какие подсети могут обмениваться данными, обеспечивая эффективную сегментацию и безопасность в сети. Без маршрутизатора такой контроль был бы невозможен, и устройства из разных VLAN не могли бы взаимодействовать между собой.

Преимущества сегментации сети

Разделение сети на подсети и VLAN предоставляет множество преимуществ для управления сетевыми ресурсами и повышения безопасности. Сегментация на уровне 2 (с использованием VLAN) и на уровне 3 (с помощью подсетей) даёт возможность организовать эффективное управление трафиком, обеспечить гибкость и изолировать различные группы устройств друг от друга. Это особенно важно в больших сетях, где присутствует множество устройств и сервисов, которым требуется разный уровень доступа к ресурсам.

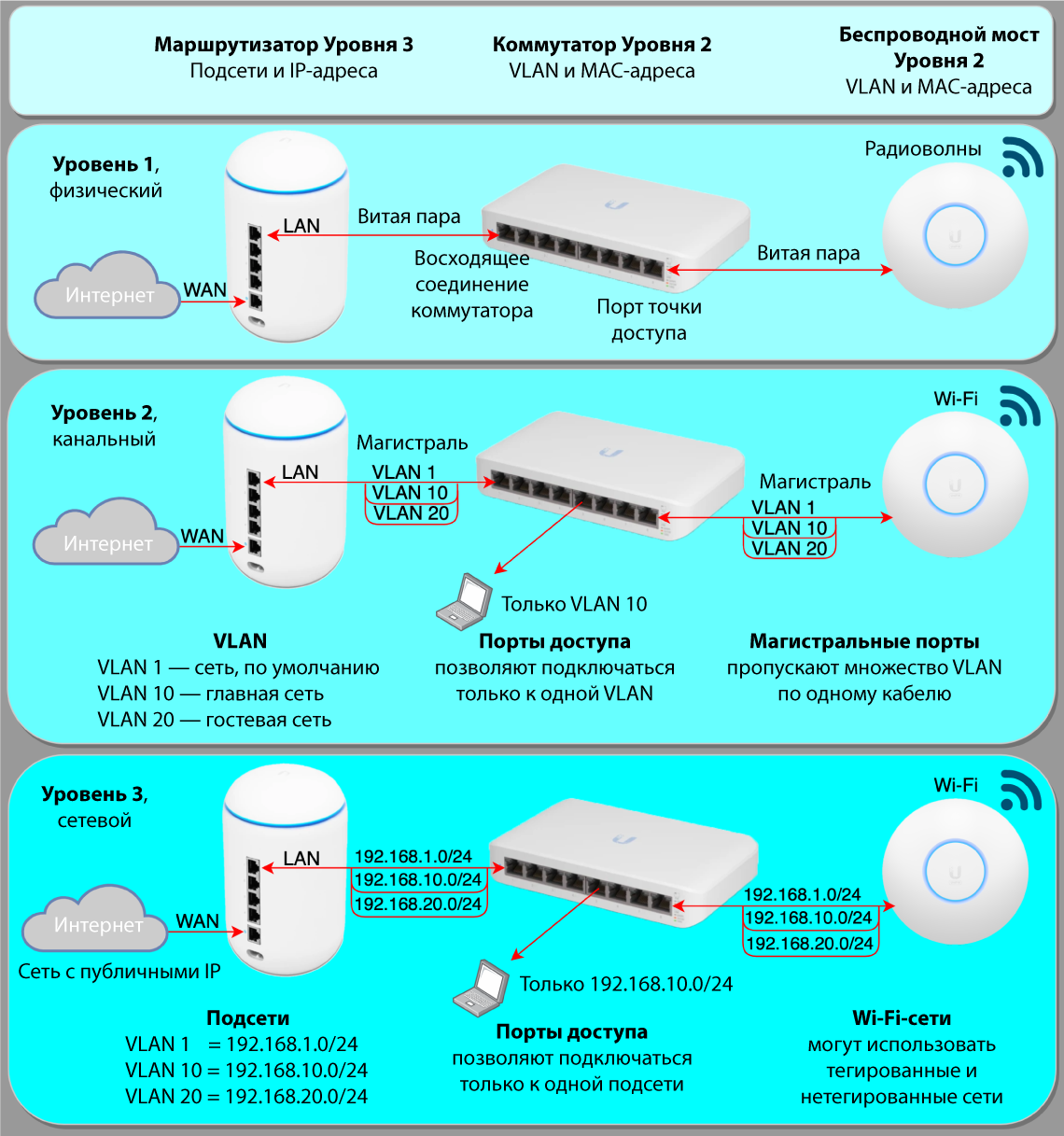

Рис. 4. Уровени 1—3.

Использование VLAN на уровне 2 позволяет организовать изоляцию устройств на коммутаторах, что помогает сократить риск несанкционированного доступа или передачи данных. А на уровне 3 подсети обеспечивают маршрутизацию между различными сегментами сети, что даёт возможность гибко управлять трафиком и ограничивать доступ к критически важным ресурсам.

Таким образом, использование сегментации на уровнях 2 и 3 является одним из ключевых факторов для создания надёжной, безопасной и управляемой сети. Это позволяет не только повысить ее производительность, но и обеспечить контроль над трафиком, изолировать устройства, а также предотвратить возможные угрозы. Правильная настройка VLAN и подсетей обеспечивает структурированное и управляемое окружение, способное справиться с большими нагрузками и обеспечивать высокий уровень безопасности.

Москва

Москва  ubnt@ubnt.ru

ubnt@ubnt.ru Контакты

Контакты

Google Play

Google Play App Store

App Store